Технология XXI века

Д. Барсуков

Сегодня в повседневной жизни мы сталкиваемся с различными видами безопасности: пожарной, охранной, химической, производственной, экологической, финансовой, личной. Однако такое их разделение весьма условно. Например, эффективная защита одного из самых ценных достояний человека — информации — возможна лишь в том случае, если безопасность от всех видов угроз будет гарантирована не только данным, но и устройствам их хранения и обработки, а также лицам, оперирующим этими данными. Вот почему сегодня все более широко используют понятие интегральной информационной безопасности.

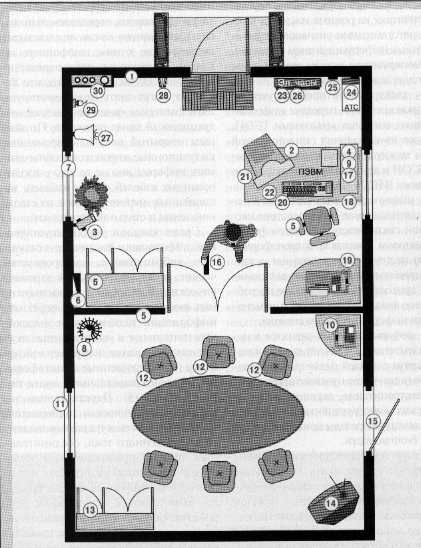

Интегральный подход к обеспечению информационной безопасности предполагает в первую очередь выявление возможных угроз, включая каналы утечки информации. Реализация такого подхода требует объединения различных подсистем безопасности в единый комплекс, оснащенный общими техническими средствами, каналами связи, программным обеспечением и базами данных. Поэтому при выявлении технических каналов утечки информации рассматриваются основное оборудование технических средств обработки информации (ТСОИ), оконечные устройства, соединительные линии, распределительные и коммутационные системы, оборудование электропитания, схемы заземления и т. п. Наряду с основными необходимо учитывать и вспомогательные технические средства и системы (ВТСС), например устройства открытой телефонной, факсимильной, громкоговорящей связи, радиофикации, часовые механизмы, электробытовые приборы и т. п. Анализ материалов отечественной и зарубежной печати позволил систематизировать возможные каналы утечки и несанкционированного доступа к информации (рис.). Рассмотрим подробнее их особенности (для наглядности цифрами в круглых скобках обозначаются каналы утечки в соответствии со схемой).

В зависимости от способов перехвата информации, физической природы возбуждения сигналов, а также среды их распространения можно выделить технические каналы утечки, каналы перехвата при передаче информации системами связи, утечки акустической и видовой информации, компьютерные методы съема информации. В свою очередь технические каналы утечки информации можно разделить на электромагнитные, электрические и параметрические.

| 1) утечка за счет структурного звука в стенах и перекрытиях, 2) съем информации с ленты принтера, плохо стертых дискет и т. п., 3) съем информации с использованием видеозакладок, 4) npoграммно-аппаратные закладки и ПК, 5) радиозакладки в стенах и мебели, 6) съем информации по системе вентиляции, 7) лазерный съем акустической информации с окон, 8) производственные и технологические отходы, 9) компьютерные вирусы, логические бомбы и т. п., 10) съем информации за счет наводок и "навязывания", 11) дистанционный съем видеоинформации (оптика), 12) съем акустической информации с использованием диктофонов, 13) хищение носителей информации, 14) высокочастотный канал угечки в бытовой технике, 15) съем информации направленным микрофоном ном, 16) внутренние каналы утечки информации (через обслуживающий персонал), 17) несанкционированное копирование, 18) утечка зa счет побочного излучения терминала, 19) съем информации за счет использования "телефон ого уха", 20) съем инфopмации с клавиатуры принтера по акустическому каналу, 21) съем информации с дисплея но электромагнитному у каналу, 22) визуальный съем информации с дисплея и принтера, 23) наводки нa линии коммуникаций и сторонние проводники , 24) утечка через линии связи, 25) утечка но цепям заземления, 26) утечка по сети электрочасов, 27) утечка по трансляционной сети и громкоговорящей связи, 28) утечка по охранно-пожарной сигнализации, 29) утечка по сети, 30) утечка по сети отопления, газо и водоснабжения, электропитания |

|

Схема возможных каналов утечки и несанкционированного доступа к информации в типовом одноэтажном офисе

Электромагнитные каналы утечки

формируются в результате побочного электромагнитного излучения:

- элементов ТСОИ (18, 21), сигнал которых (ток, напряжение, частота и фаза) изменяется так же, как и информационный;

- ВЧ-генераторов ТСОИ и ВТСС (14), которое может непреднамеренно модулироваться электрическим сигналом, наведенным информационным;

- НЧ-усилителей технических средств передачи информации (ТСПИ) (27) в результате случайного преобразования отрицательной обратной связи в паразитную положительную, что может привести к самовозбуждению и переходу усилителя из режима усиления в режим автогенерации сигналов, модулированных информационным сигналом.

Электрические каналы утечки появляются вследствие наводки:

- электромагнитного излучения, возникающего при передаче информационных сигналов элементами ТСОИ, а также из-за наличия гальванической связи между соединительными линиями ТСОИ и другими проводниками или линиями ВТСС (23);

- информационных сигналов в цепи электропитания (29) вследствие магнитной связи между выходным трансформатором усилителя и трансформатором системы электропитания, а также неравномерной нагрузки выпрямителя, приводящей к изменению потребляемого тока в соответствии с изменениями информационного сигнала;

- информационных сигналов в цепи заземления (25) за счет гальванической связи с землей различных проводников (в том числе нулевого провода сети электропитания, экранов) и металлических конструктивных элементов, выходящих за пределы контролируемой зоны безопасности.

Кроме того, электрические каналы утечки могут возникать в результате съема информации с помощью различных автономных аппаратных или так называемых закладных устройств, например мини-передатчиков (5). Излучение этих устройств, устанавливаемых в ТСОИ, модулируется информационным сигналом и принимается специальными устройствами за пределами контролируемой зоны.

Возможно применение специального "ВЧ-облучения", электромагнитное поле которого взаимодействует с элементами ТСОИ и модулируется информационным сигналом. Это параметрический канал утечки.

Особый интерес представляет перехват информации при передаче по каналам связи (24), поскольку в этом случае возможен свободный несанкционированный доступ к передаваемой информации. В зависимости от системы связи каналы перехвата информации можно разделить на электромагнитные, электрические и индукционные. Каналы утечки первого типа образуются при перехвате сигналов передатчиков систем связи стандартными техническими средствами, широко используемыми для прослушивания телефонных разговоров по разнообразным радиоканалам (сотовым, радиорелейным, спутниковым) (24). Во втором случае перехват информации, передаваемой по кабельным линиям связи, предполагает подключение к ним телефонных закладок, оснащенных радиопередатчиками (19). Однако из-за того, что закладки могут стать компрометирующим фактором, чаще используют индукционный канал перехвата. По данным открытой печати, современные индукционные датчики способны снимать информацию не только с изолированных кабелей, но и с кабелей, защищенных двойной броней из стальной ленты и стальной проволоки.

Среди каналов утечки акустической информации различают воздушные, вибрационные, электроакустические, оптоэлектронные и параметрические. В широко распространенных воздушных каналах для перехвата информации используются высокочувствительные и направленные акустические закладки, например микрофоны (15), соединенные с диктофонами (12) или специальными мини-передатчиками (5). Перехваченная закладками акустическая информация может передаваться по радиоканалам, сети переменного тока, соединительным линиям, проложенным в помещении проводникам, трубам и т. п. Для приема информации, как правило, используются специальные устройства. Особый интерес представляют закладные устройства, устанавливаемые либо непосредственно в корпус телефонного аппарата, либо подключаемые к линии в телефонной розетке. Подобные приборы, в конструкцию которых входят микрофон и блок коммутации, часто называют "телефонным ухом" (19). При поступлении в линию кодированного сигнала вызова или при дозвоне к контролируемому телефону по специальной схеме блок коммутации подключает клинии микрофон и обеспечивает передачу информации (обычно речевой) на неограниченное расстояние.

В вибрационных (или структурных) каналах среда распространения информации — конструктивные элементы зданий (стены, потолки, полы и др.), а также трубы водо- и теплоснабжения, канализации (1, 30). Для перехвата акустических сигналов в данном случае обычно применяют контактные, электронные (с усилителем) и радиостетоскопы.

Электроакустические каналы формируются в результате преобразования акустических сигналов в электрические путем "высокочастотного навязывания" или перехвата с помощью ВТСС. Канал утечки первого типа возникает в результате несанкционированного ввода сигнала ВЧ-генератора в линии, функционально связанные с элементами ВТСС, и модуляции его информационным сигналом. В этом случае для перехвата разговоров, ведущихся в помещении, чаще всего используют телефонный аппарат с выходом за пределы контролируемой зоны (10). Кроме того, некоторые ВТСС, например датчики систем противопожарной сигнализации (28), громкоговорители ретрансляционной сети (27) и т. п., могут и сами содержать электроакустические преобразователи. Перехватить акустические сигналы очень просто: подключив такие средства к соединительной линии телефонного аппарата с электромеханическим звонком, можно при не снятой с рычага трубке прослушивать разговоры, ведущиеся в помещении (так называемый "микрофонный эффект").

Облучая лазерным пучком вибрирующие в акустическом поле тонкие отражающие поверхности (стекла окон, зеркала, картины и т. п.), можно сформировать оптозлектронный (лазерный) канал утечки акустической информации (7). Отраженное лазерное излучение, модулированное акустическим сигналом по амплитуде и фазе, демодулируется приемником, который и выделяет речевую информацию. Средства перехвата — локационные системы, работающие, как правило, в ИК-диапазоне и известные как "лазерные микрофоны". Дальность их действия — несколько сотен метров.

При воздействии акустического поля на элементы ВЧ-генераторов и изменении взаимного расположения элементов систем, проводов, дросселей и т. п. передаваемый сигнал модулируется информационным. В результате формируется параметрический канал утечки акустической информации. Модулированные ВЧ-сигналы перехватываются соответствующими средствами (14). Параметрический канал утечки создается и путем "ВЧ-облучения" помещения, где установлены полуактивные закладные устройства, параметры которых (добротность, частота и т. п.) изменяются в соответствии с изменениями акустического (речевого) сигнала.

По каналам утечки акустической информации могут перехватываться не только речевые сигналы. Известны случаи статистической обработки акустической информации принтера или клавиатуры с целью перехвата компьютерных текстовых данных (20). Такой способ позволяет снимать информацию и по системе централизованной вентиляции (6).

В последнее время большое внимание уделяется каналам утечки видовой информации, по которым получают изображения объектов или копий документов. Для этих целей используют оптические приборы (бинокли, подзорные трубы, телескопы, монокуляры) (11), телекамеры, приборы ночного видения, тепловизоры и т. п. Для снятия копий документов применяют электронные и специальные закамуфлированные фотоаппараты, а для дистанционного съема видовой информации — видеозакладки (3). Наиболее распространены такие методы и средства защиты от утечки видовой информации, как ограничение доступа, техническая (системы фильтрации, шумоподавления) и криптографическая защита, снижение уровня паразитных излучений технических средств, охрана и оснащение средствами тревожной сигнализации.

Весьма динамично сейчас развиваются компьютерные методы съема информации. Хотя здесь также применяются разнообразные закладные устройства, несанкционированный доступ, как правило, получают с помощью специальных программных средств (компьютерных вирусов, логических бомб, "троянских коней", программных закладок и т. п.) (9). Особенно много неприят ностей в последнее время доставляют компьютерные вирусы, которых сегодня известно свыше трех тысяч. Поэтому весьма актуальна информация о возможных последствиях их вторжения и методах защиты. К счастью, большую группу реальных вирусов составляют "безобидные", не нарушающие режим работы компьютера. Как правило, их авторы — школьники старших классов, студенты и те, кто стремится повысить свою квалификацию в области программирования. Среди вирусов, нарушающих режим функционирования компьютера, есть неопасные (не повреждающие файловую структуру), опасные (повреждающие эту структуру) и очень опасные (повреждающие аппаратуру и влияющие на здоровье оператора) (табл. 1). Эти вирусы в большинстве своем конструируются профессионалами.

Таблица 1

Классификация компьютерных вирусов, потенциально опасных с точки зрения несанкционированного доступа к информации

Класс вируса | Вид | Характер воздействия |

| Размножающиеся в ОЗУ Раздражающие оператора Сетевые | Иммитация неисправности процессора, памяти, НМД, НГМД, принтера, портов RS-232, дисплея, клавиатуры Формирование на терминале текстовых и графических сообщений. Переключение режимов настройки клавиатуры, дисплея, принтера, портов RS-232 |

Повреждающие файловую структуру | Повреждающие пользовательские программы и данные Разрушающие системную информацию (в том числе криптовирусы) | Разрушение исходных текстов программ, выполняемых программ, библиотек компиляторов, искажение баз данных, текстовых документов, графических изображений и электронных таблиц

|

Действующие на аппаратуру и оператора | Выводящие из строя аппаратуру Действующие на оператора | Выжигание люминофора, повреждение микросхем, магнитных дисков, принтера Воздействие на психику и т. п. |

Как видно из табл. 1, наибольший вред с точки зрения утечки информации наносят криптовирусы, способные пробить брешь даже в таком мощном средстве обороны, как криптозащита. В момент ввода электронной подписи криптовирусы перехватывают секретные ключи и копируют их в заданное место. Более того, при проверке электронной подписи они могут вызвать команду подтверждения подлинности заведомо неправильной подписи. И даже при вводе в систему лишь один раз, в момент генерации ключей, криптовирус приводит к созданию слабых ключей. Например, при формировании ключа на основе датчика случайных чисел с использованием встроенного таймера криптовирус может вызвать изменение показаний таймера с последующим возвратом в исходное состояние. В результате ключи легко вскрыть. Сегодня практически единственная защита от таких криптовирусов — загрузка информации с чистой дискеты и использование "чистого" (фирменного) программного продукта.

Все рассмотренные выше каналы утечки информации по сути являются внешними по отношению к источнику. Однако нельзя забывать и о так называемых внутренних каналах, которым обычно не придается должного значения, что нередко приводит к потере информации. Такие каналы утечки (16), как правило, связаны с администрацией и обслуживающим персоналом. В первую очередь это хищение носителей информации (13), съем информации с ленты принтера и плохо стертых дискет (2), с производственных и технологических отходов (8), визуальный съем информации с экрана дисплея и принтера (22), несанкционированное копирование (17).

В табл. 2 на основе анализа рассмотренных каналов утечки обобщены возможные методы и средства съема и защиты информации в типовых ситуациях (табл. 2). В табл. 3 приведены сравнительные характеристики современных электронных средств съема информации, которые могут послужить основой при выборе оптимальных методов и средств ее защиты.

Эффективность активных и пассивных устройств защиты зависит от методов и средств получения информации. Например, для предотвращения съема информации при помощи микрофона с автономным питанием необходимо осуществить одну или несколько из перечисленных мер: провести визуальный поиск, обеспечить экранирование, установить генераторы шума и радиопомех, селекторы сигналов, детекторы электромагнитного поля и излучения, нелинейные локаторы, устройства воздействия на микрофон (табл. 4).

Таблица 2

Основные методы и средства получения и защиты информации

Типовая ситуация | Канал утечки информации | Методы и средства | |

получения информации | защиты | ||

Разговор в помещении и на улице | Акустический | Подслушивание: диктофон, микрофон, полуактивная система | Шумовые генераторы, поиск закладных устройств, защитные фильтры, ограничение доступа

|

|

| Виброакустический | Стетоскоп, вибродатчик | |

Гидроакустический | Гидроакустический датчик | ||

Акустоэлектронный | Специальные радиоприемники | ||

Разговор по телефону: | Акустический | Подслушивание (диктофон, микрофон полуактивная система) | Те же |

проводному

| Сигнал в линии | Параллельный телефон, прямое подключение, электромагнитный датчик, диктофон, телефонная закладка | Маскирование, скремблирование, шифрование, спецтехника |

Наводки | Специальные радиотехнические устройства | Спецтехника | |

радиотелефону | ВЧ-сигнал | Радиоприемники | Маскирование, скремблирование, шифрование, спецтехника |

Документ на бумажном носителе | Непосредственно документ | Кража, прочтение, копирование, фотографирование | Ограничение доступа, спецтехника |

изготовление

| Продавливание ленты или бумаги | Кража, прочтение | Огртехмероприятия |

Акустический шум принтера | Аппаратура акустического контроля | Устройства шумоподавления | |

Паразитные сигналы, наводки | Специальные радиотехнические устройства | Экранирование | |

почтовое отправление | Непосредственно документ | Кража, прочтение | Специальные методы |

Документ на небумажном носителе | Носитель | Хищение, копирование, считывание | Контроль доступа, физическая защита, криптозащита |

изготовление

| Изображение на дисплее | Визуальный, копирование, фотографирование | Контроль доступа, физическая защита, криптозащита |

Паразитные сигналы, наводки | Специальные радиотехнические устройства | Контроль доступа, криптозащита, поиск закладок, экранирование

| |

Электрический сигнал | Аппаратные закладки | ||

Программный продукт | Программные закладки | ||

передача документа по каналам связи | Электрические и оптические сигналы | Несанкционированное подключение, имитация зарегистрированного пользователя | Криптозащита |

Производственный процесс | Отходы, излучение и т. п. | Спецаппаратура различного назначения | Оргтехмероприятия, физическая защита |

Работа с удаленными базами данных | Сигналы, наводки | Программные и аппаратные закладки, несанкционированный доступ, компьютерные вирусы | Криптозащита, специальное программное обеспечение, Оргтехмероприятия, антивирусная защита |

Таблица 3

Характеристики современных электронных средств

съема информации

Устройство перехвата информации | Место установки | Дальность действия, м | Стоимость | Вероятность применения |

Контроль акустической информации | ||||

Радиомикрофон с передачей по телефону | Телефонный аппарат, розетка | 200—500 | Низкая | Высокая |

Радиомикрофон с передачей по сети питания | Устройства с сетевым питанием, розетки, удлинители | До силового трансформатора | Низкая | Высокая |

Автономный радиомикрофон однократного действия | Любое место в помещении | 50—200 | Средняя | Высокая |

Встроенный радиомикрофон | Калькулятор, телефон, приемник, телевизор, ПК | 200—1000 | Средняя | Высокая |

Радиомикрофон длительного действия с аналоговой модуляцией и дистанционным управлением | Строительные конструкции, элементы интерьера | 200—1000 | Выше средней | Высокая |

Радиомикрофон с цифровой передачей и кодированием | Строительные конструкции, элементы интерьера | 200—1000 | Высокая | Средняя |

Радиомикрофон с цифровой передачей и кодированием и записью и сбросом информации в случае необходимости | Строительные конструкции, элементы интерьера | 200—1000 | Очень высокая | Низкая |

Видеоконтроль помещений | ||||

Миниатюрная камера с передачей изображения по сети питания | Различные электрические приборы | 10—30 | Высокая | Низкая |

Миниатюрная камера с передачей изображения по радиоканалу | Предметы интерьера | 50—200 | Высокая | Средняя |

Контроль информации на мониторе ПК | ||||

Передатчик с модуляцией видеосигналом монитора | Монитор ПК | 50—200 | Высокая | Средняя |

Контроль информации внутренней шины ПК или сетевого сервера | ||||

Передатчике модуляцией информацией, передаваемой по шине | Материнская плата ПК или сервера | 50—200 | Очень высокая | Низкая |

Контроль информации сетевой магистрали | ||||

Передатчик с датчиком на кабеле магистрали | Кабель магистрали или сервер | 50—200 | Очень высокая | Средняя |

Примечание. Качество перехвата всех электронных средств, за исключением миниатюрной камеры с передачей изображения по сети питания, хорошее. Труднее всего обнаружить радиомагнитофоны с цифровой передачей и кодированием, особенно устройства с записью и сбросом информации в случае необходимости

Таблица 4

Соотношение методов и средств защиты и добывания информации

| Методы и средства | Защиты: | ||||||||||||||||||||||

| Добывания: | Спец. реж. работы | Детект. металла | Поиск визуал. | Экранир. помещ. | Экранир. кабелей, техники | Генер. шума | Вибро ген. | Генер. радио помех | Возд.на микроф. | Детект, поля | Селек торы сигналов | Лока торы | Стиран. записей | Детект. излуч. | Контр. парам. ТЛ | Тестир. ТЛ | Наруш. режима ТСДИ | Уничтож. ТСДИ | Прослуш. ТЛ | Фильтр. сигналов | Технич, закрытие | Крипто- защита | Анти- вирусы |

| Радиомикрофон (автоном. пит.) | t | t | t | t | t | t | t | t | t | ||||||||||||||

| Радиомикрофон (пит. от телефона) | t | t | t | t | t | t | t | t | t | t | t | t | t | ||||||||||

| Радиомикрофон (пит. от сети) | t | t | t | t | t | t | t | t | t | ||||||||||||||

| Микрофон (предача по эл. сети) | t | t | t | t | |||||||||||||||||||

| Спец. реж. работы | Детект. металла | Поиск визуал. | Экранир. помещ. | Экранир. кабелей, техники | Генер. шума | Вибро ген. | Генер. радио помех | Возд.на микроф. | Детект, поля | Селек торы сигналов | Лока торы | Стиран. записей | Детект. излуч. | Контр. парам. ТЛ | Тестир. ТЛ | Наруш. режима ТСДИ | Уничтож. ТСДИ | Прослуш. ТЛ | Фильтр. сигналов | Технич, закрытие | Крипто- защита | Анти- вирусы | |

| Направленный микрофон | t | t | t | ||||||||||||||||||||

| Радиостетоскоп | t | t | t | t | t | t | t | ||||||||||||||||

| Специальный эндоскоп | t | t | |||||||||||||||||||||

| Лазерные средства | t | t | t | ||||||||||||||||||||

| Миниатюрные магнитофоны | t | t | t | t | t | t | |||||||||||||||||

| Проводные линии объекта | t | t | t | ||||||||||||||||||||

| Микрофон с передачей по телеф. линии | t | t | t | t | t | t | t | t | t | t | |||||||||||||

| Контроль телефонной линии | t | t | t | t | t | t | |||||||||||||||||

| Спец. реж. работы | Детект. металла | Поиск визуал. | Экранир. помещ. | Экранир. кабелей, техники | Генер. шума | Вибро ген. | Генер. радио помех | Возд.на микроф. | Детект, поля | Селек торы сигналов | Лока торы | Стиран. записей | Детект. излуч. | Контр. парам. ТЛ | Тестир. ТЛ | Наруш. режима ТСДИ | Уничтож. ТСДИ | Прослуш. ТЛ | Фильтр. сигналов | Технич, закрытие | Крипто- защита | Анти- вирусы | |

| Контроль телекса и факса | t | t | t | t | t | t | |||||||||||||||||

| Бесконтактный контр. ТЛ | t | t | t | t | t | ||||||||||||||||||

| Визуальн. контр. (ТВ, ИК) | t | t | t | ||||||||||||||||||||

| Приемники излучений | t | t | t | t | t | t | t | ||||||||||||||||

| Хищение письма, ленты, дискеты | t | ||||||||||||||||||||||

| Копирование информации | t | t | t | t | |||||||||||||||||||

| Программные закладки, вирусы | t | t | t | ||||||||||||||||||||

Примечание. В таблице использованы следующие сокращения: ТСДИ - технические средства добывания информации; ТЛ - телефонная линия; ТВ - телевизионный; ИК - инфракрасный.

Методы и средства защиты выбираются в зависимости от реальных возможностей и обстоятельств, а также с учетом важности информации. Но наиболее эффективны интегральные системы, позволяющие преобразовывать исходные данные в цифровой вид и обрабатывать их программно-аппаратными методами. Возможности таких систем значительно расширились с использованием в них ПК, к которым могут быть подключены различные устройства связи и терминалы на базе печатных плат. Такая многофункциональная система способна не только заменить множество отдельных технических средств связи и обработки информации, но и выполнять ряд новых функций.

Примером такой системы служит разработанная в России система Индекс. Она предназначена для передачи речевой, графической, буквенно-цифровой и другой информации по обычным и коммерческим каналам связи. Интегральная безопасность обеспечивается как физической, так и логической (в том числе и криптографической) защитой.

Система Индекс, выполненная на базе ПК модели РС IBM, обеспечивает интегральный подход к защите информации, единый порядок регистрации и хранения всех видов данных. дистанционнон (глобальное) управление с использованием устройств тонального набора (табл. 5).

Появление на российском рынке не только интегральных электронных устройств (датчиков. видеокамер, терминалов и т.п.), но и интегральных радиосетейпозволяет надеяться, что это перспективное и очень важное направление получит в нашей стране дальнейшее развитие.

Таблица 5

Функциональные возможности системы ИНДЕКС | ||||

Обработка речевых данных | Шифратор | Модем | Факсимильное устройство | Контроль доступа |

Запись и хранение речевых сообщений | Гарантированная защита всех видов информации | Скорость передачи: 300—2400 бод | Скорость передачи до 9600 бод | Прием сигналов от внешних датчиков |

Регистрация телефонных вызовов, автоответчик | Конфиденциальность и достоверность данных | Коррекция ошибок по протоколу MNR-5 и выше | Криптозащита в соответствии с ГОСТ28147-89 | Автонабор записанных в память номеров |

Распознавание КОДОВ и команд | Разграничение прав доступа | Кодирование | Сжатие передаваемой информации | Автодозвон |

Автодозвон и передача речевых сообщений | Распределение ключей по схеме "открытого ключа" | Цифровая подпись | - | Передача речевого сообщения о характере нарушения |

Электроника. Наука, технология, бизнес. №3-4/1998г.

Статья опубликована на сайте: 11.06.1999