Secure mobile IP telephony

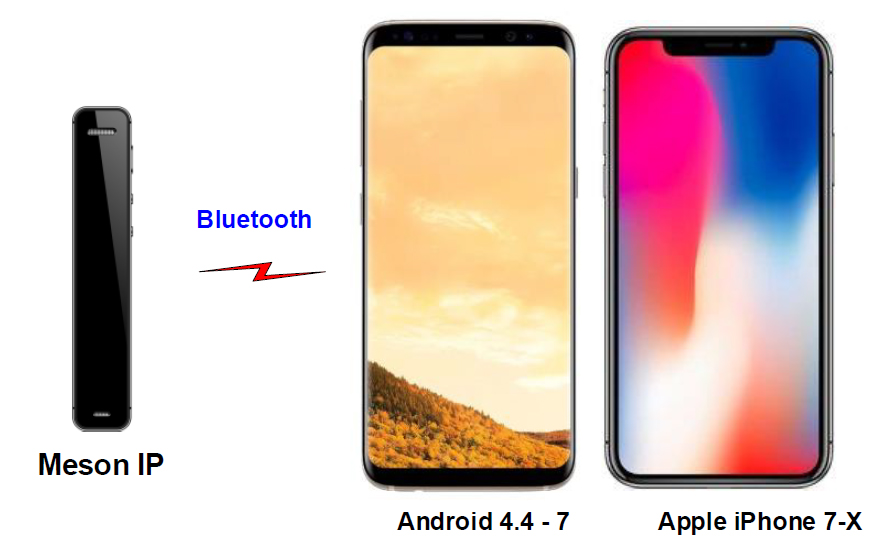

Bluetooth “Meson IP”

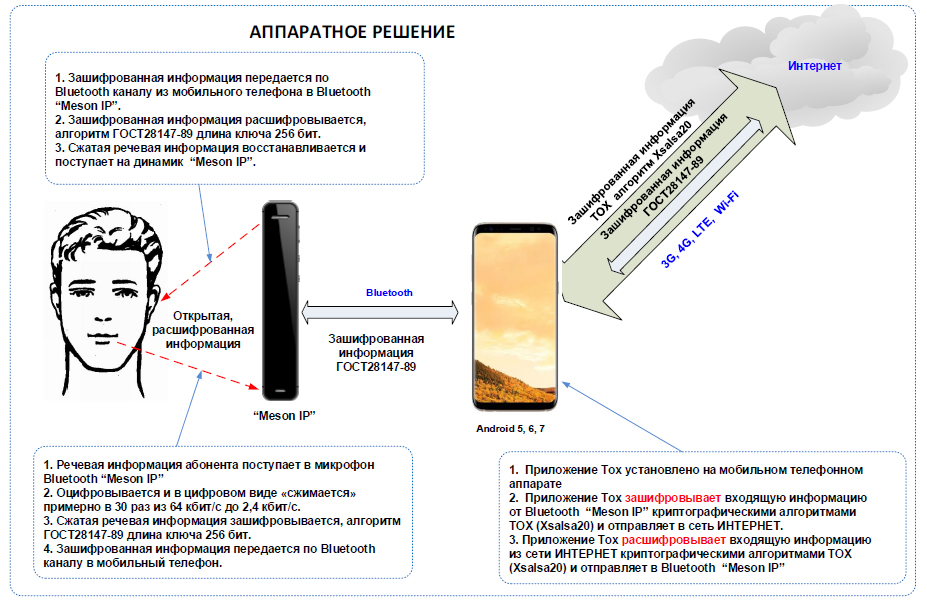

АППАРАТНОЕ РЕШЕНИЕ

Общие положения:

- Аппаратно – программное решение;

- Собственный микрофон и динамик;

- Шифрование и дешифрование производится в Bluetooth, смартфон используется как транспортная среда и для обеспечения выхода в Интернет;

- Исключена возможность нарушения со стороны вредоносных программ;

- Быстрая и неограниченная замена смартфонов.

Требования к аппаратной платформе:

- ОС Андроид версии - 5, 6, 7, 8;

- iPhone iOS 9,10;

- мобильные сети данных 3G/4G\EDGE\HSPA\LTE.

Функциональные возможности IMS-/RCS- клиента:

- аудио связь точка-точка;

- обмен информацией о статусе абонентов;

- хранение списка контактов на сервере;

- сохранение историй обмена сообщениями.

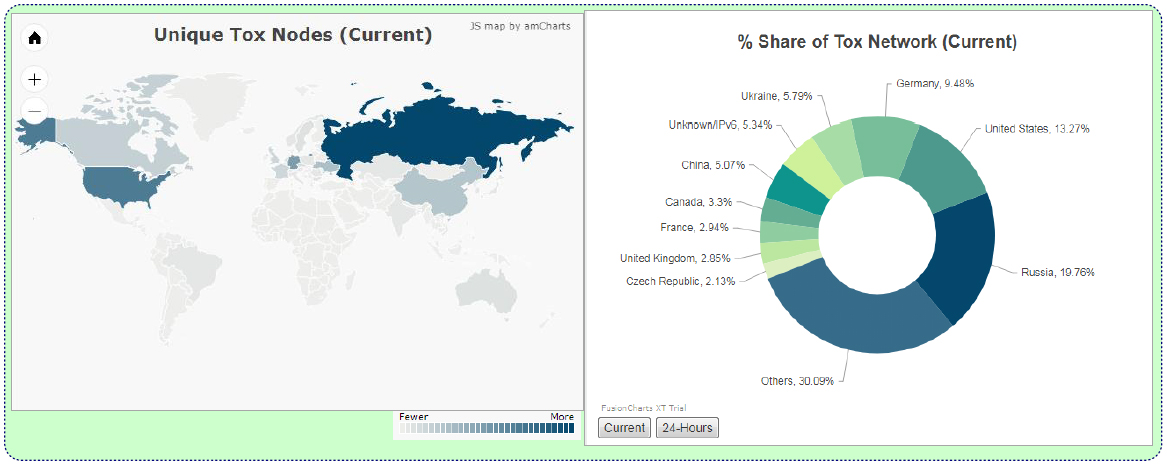

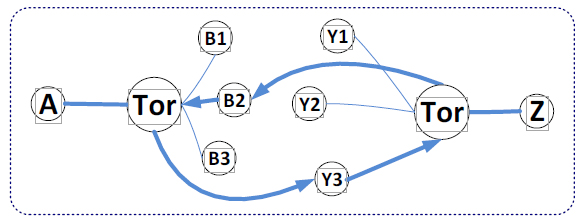

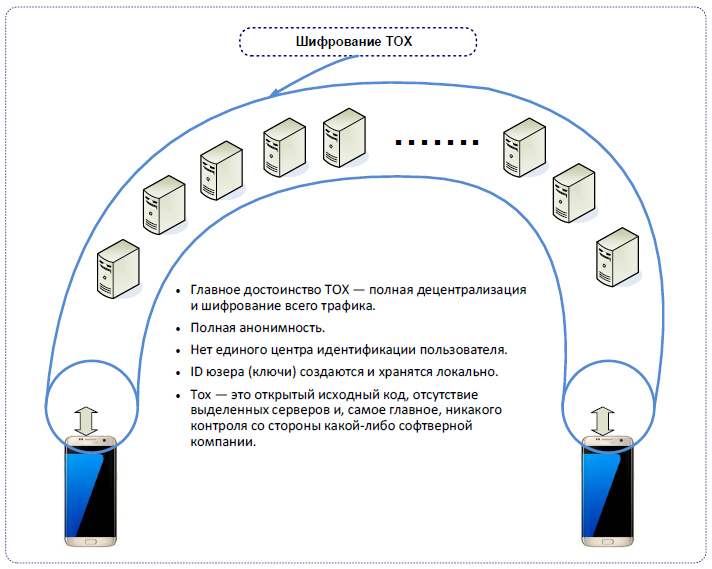

- Протокол Tox децентрализованный, т.е. сервера в нем отсутствуют, и клиенты фактически общаются друг с другом напрямую.

- Клиентам сети как-то надо друг друга находить и поддерживать соединение, даже находясь за фаерволами и натами.

- Для решения этих проблем в сети Tox действуют т.н. bootstrap ноды.

- Нода это небольшой как бы сервер, у которого только две роли - помогать находить узлам (или клиентам) сети друг друга и быть TCP трубой.

- Весь трафик через эти ноды идет в зашифрованном виде и не может быть никак прочитан, подслушан или подсмотрен третьими лицами (включая владельцев нод, разумеется).

- Таких нод может быть запущено любое количество любыми участниками сети.

- Кроме того, сами ноды не хранят никаких данных, кроме своего приватного ключа.

- Для включения ноды в работу достаточно ее запустить, после чего нода найдет другие ноды (тем же способом, что и другие клиенты) и включится в работу.

- Чтобы нарушить работу сети, нужно остановить все ноды и то не факт, что это поможет, т.к. клиенты тоже могут быть нодами.

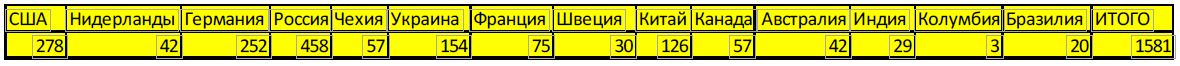

- В настоящий момент в сети действуют следующие ноды: https://nodes.tox.chat/

- Их немного, но их достаточно, чтобы Tox сеть функционировала без проблем.

- Каждый клиент сети Tox имеет вшитый в свой код список этих нод.

В настоящий момент в сети действуют следующие ноды:

https://nodes.tox.chat/

https://toxstats.com

Протокол TOX использует следующие криптографические алгоритмы

- Curve25519 - Алгоритм высокоскоростного вычисления сеансовых ключей на основе протокола Диффи-Хеллмана, эллиптическая кривая y2= x3 + 486662x2 + x3

- Xsalsa20 - система поточного шифрования, разработанная Даниэлем Бернштейном

- Poly1305 - код аутентификации криптографического сообщения (MAC), созданный Даниэлем Бернштейном. Он используется для проверки целостности данных и подлинности сообщения. Он был стандартизован в RFC 7539

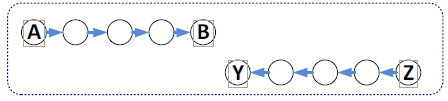

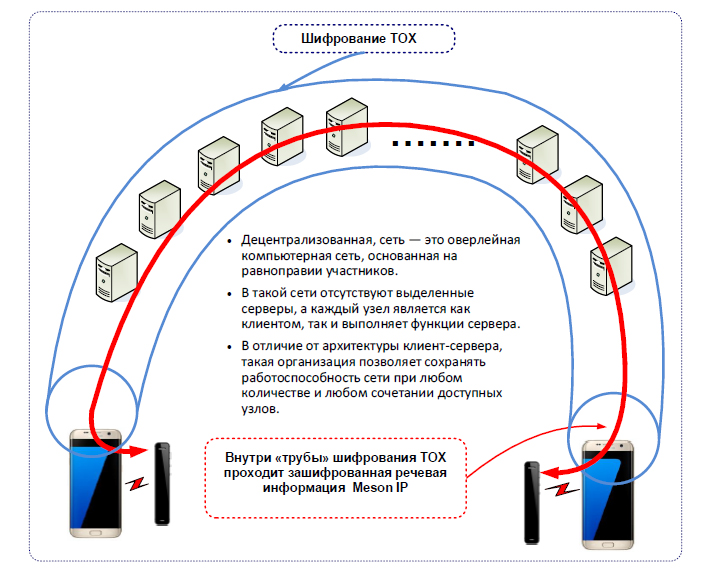

Для соединения двух приложений Tox используется механизм луковой маршрутизации («onion routing»).

Два клиента (A и Z) размещают свой открытый ключ на ближайших (для своего открытого ключа) нодах через три случайные промежуточные DHT-ноды.

Второй клиент (Z), желающий соединиться с первым (A), так же через три случайные DHT-ноды делает запрос на установку соединения на ближайшую к искомому ключу (A) ноду, которая знает об анонсе первого клиента и маршруте, по которому требуется передать запрос от второго клиен

Первый клиент (A) в случае принятия запроса на установку соединения, проделывает обратную операцию к ближайшей DHT-ноде второго клиента (Z).

После обмена информацией о временных ключах клиенты могут соединиться .

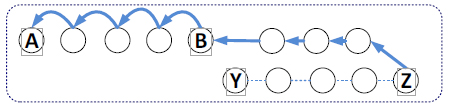

Клиенты используют ноды поддерживающие TCP-relay через прокси типа Tor.

Особенностью TCP-релеев является то, что они используют «широко-известные» («well-known») прты: 443 (HTTPS) и 3389 (RDP), что затрудняет их отслеживание и идентификацию.

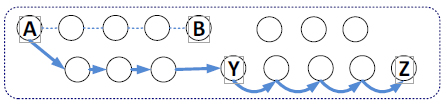

Два клиента (A и Z) установили соединение в сети.

Далее вычисление криптографических ключей сессии и сеанс связи

- Клиенты вырабатывают собственные закрытые ключи и вычисляют соответственные им открытые ключи (Curve25519)

- Вычисляют секретный ключ сессии на основе своего закрытого ключа и полученного из сети открытого ключа собеседника (Curve25519)

- Информационные пакеты шифруются по алгоритму Xsalsa20, используя секретный ключ сессии и уникальный идентификатор пакета . (каждый передаваемый пакет имеет собственный уникальный ключ)

- Вычисляются имитовставки информационных пакетов на основе секретного ключа сессии и данных для проверки целостности сообщения (Poly1305)

Два клиента (A и Z) установили соединение в сети по протоколу TOX.

Два клиента могут обмениваться текстовой, голосовой и видеосвязью в защищенном режиме.

Защита обеспечивается криптографическими алгоритмами TOX.

Bluetooth гарнитура «Meson IP»

Клиенты устанавливают соединение в сети по протоколу TOX в режиме передачи данных.

Клиенты подключают к своим мобильным телефонам по Bluetooth каналу Bluetooth гарнитуры «Meson IP»

Клиенты могут обмениваться голосовой информацией через Bluetooth гарнитуры «Meson IP»

Bluetooth гарнитура «Meson IP» использует

следующие криптографические алгоритмы

- Алгоритм вычисления сеансовых ключей на основе протокола Диффи-Хеллмана на эллиптических кривых

- ГОСТ 28147-89 - российский стандарт симметричного блочного шифрования

Вычисление Bluetooth гарнитурами «Meson IP» криптографических

ключей сессии и сеанс связи

- Клиенты вырабатывают собственные закрытые ключи и вычисляют соответственные им открытые ключи

- Вычисляют секретный ключ сессии на основе своего закрытого ключа и полученного из сети открытого ключа собеседника

- Информационные пакеты шифруются по алгоритму ГОСТ 28147-89, используя секретные ключи сессии

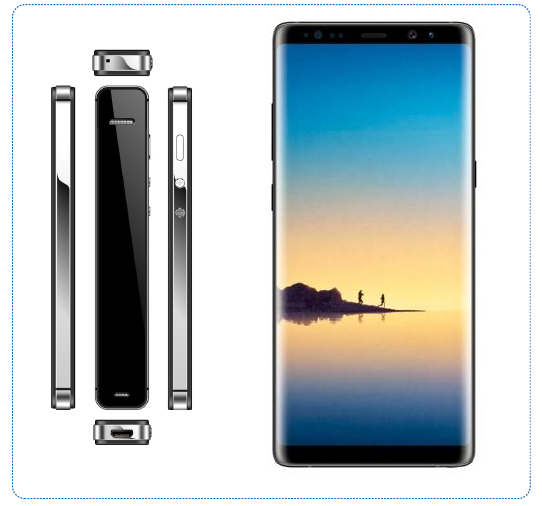

Meson IP

Время работы:

- В режиме разговора: 4 часа

- В режиме ожидания: более 6 месяцев

Размеры: 122 х 20 х 9 мм

Вес: 50г

Основные характеристикиАспекты качества речи: | Условия эксплуатации Рабочая температура: | |

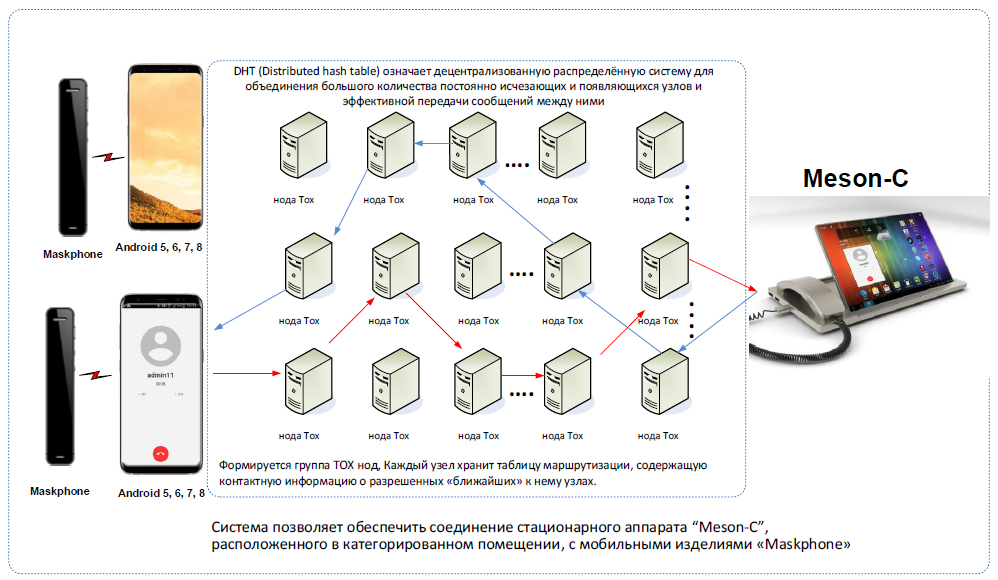

Вы можете создать собственную корпоративную сеть узлов DHT

Описание актуально на: 28.03.2024.

Для уточнения технических характеристик «Система криптографической защиты переговоров Bluetooth “Meson IP”», а также для получения информации по наличию и условиям поставки Вы можете заполнить форму запроса ниже.

Внимание! Поставка оборудования осуществляется только юридическим лицами и только по безналичному расчёту.